Movable Typeの脆弱性問題で.htaccessが改ざんされ、不正ファイルが設置された

最近、セキュリティニュースで大騒ぎになっている「Movable Typeの脆弱性問題(XMLRPC API)」について、当ブログではMovable Type 6を利用しているので、気になっていた。崩れていた体調も回復してきたので、この土日にそろそろ対策をしないといけない...と思って、今朝から対応に着手したら、時すでに遅し...ということに気づいてしまった。

被害の状況

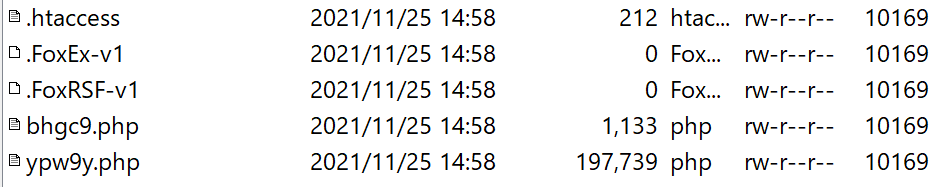

当ブログサイトのドキュメントルートをFTPソフトで確認すると、2021年11月25日14時58分に更新されたファイルが5つもあった。

ハッキングされて改ざんされたファイルは「.htaccess」の1ファイル、不正に設置されたファイルは以下の4ファイル。

.FoxEx-v1

.FoxRSF-v1

bhgc9.php

ypw9y.php

.htaccessファイルは私が以前から記述していた内容は全て削除されて以下の内容に書き換えられていた。

# BEGINRewriteEngine On RewriteBase / RewriteRule ^index.php$ - [L] RewriteCond %{REQUEST_FILENAME} !-f RewriteCond %{REQUEST_FILENAME} !-d RewriteRule . index.php [L] # END

私が設置していた.htaccessには404エラー時に表示するページの設定であるとか、URLが変わったページのリダイレクト設定ぐらいしか記述していなかったので、このように書き換えられてもサイトの基本的な動作には影響がなかった。同じような被害にあった人達も、.htaccessにページの動作が強く依存したサイトでなければサイトを閲覧しただけではハッキングされたかどうかは気づかないと思う。

不正に設置されたファイルのうち.FoxEx-v1と.FoxRSF-v1という2ファイルの中身は空っぽだが、PHPファイルにはプログラムが記述されていた。

bhgc9.phpというファイルには、以下のようなプログラム(一部抜粋)が記述されていた。

".getcwd()."

"; if($_GET['Fox'] == 'wy8Mg'){

ypw9y.phpというファイルは開くと文字化けしていた。

一時的な対策

取り急ぎ、以下の対策を実施した。

- .htaccessと不正に設置されたファイル4ファイルを削除。

- 脆弱性問題の原因となったと考えられるファイル「mt-xmlrpc.cgi」を削除。

- Movable Typeが使用するMySQLデータベースへの接続パスワードの変更。

今後予定している対策

他に本当に改ざんされたファイルがないのか、不正に設置されたファイルがないのかについては引き続き調査予定。

レンタルサーバ運営会社への報告。

脆弱性問題の被害にあったことが分かった直後は、Movable Typeの利用をやめて自作で簡易的なCMSを作成するかなぁ、と衝動的な考えを持ったが、今はその気持ちは揺らいでいる。長年愛用してきたMovable Typeは便利だったから、これを機に利用をやめることは利便性の点から考えてもないと思うし、愛用していたものとお別れするのは寂しい。となると、Movable Typeをしっかりとアップグレードして運用を続けるのがよいのだろうと思う。だが、脆弱性問題に振り回されるのが正直しんどい、という気持ちもある。

Movable Typeを利用する前はホームページビルダーを利用していたことを思い出し、久しぶりにホームページビルダーでも買いに行った方がよいのだろうか、と思ってホームページビルダーのサイトをちらっと見ていると何だか面白そうに思えてきて興味がわいてきた。

結論は今は出さず、いったん通院のため外出。(後ほど、当記事に追記予定)

最終的な対策(2021年12月5日追記)

レンタルサーバ運営会社(XREA)のサポート担当の人からは、私からの報告については感謝の言葉を頂いた。また、サポート担当の人からは、サーバ内の特定ディレクトリ内のファイル削除、サイト再構築、各種パスワード変更、ウイルス対策などの親切な助言も頂けたので、助言に従い、対応を実施。

ウイルス対策ソフトについては、サーバ内のファイルを全てノートPCにダウンロードしてノートPCでウイルススキャンを実施したが、今回改ざんされたファイルなどはウイルスとしては検出されなかった。検出できるウイルス対策ソフトもあるのかもしれないが、ウイルス対策ソフトはあんまりあてにならないなあ、と思った。利用したソフト名にはあえて触れないが、無料版ではなく有料版のソフトで、多くの人がよく知っているソフトを利用している。

ホームページ作成ソフトとしては、昔愛用していたホームページビルダーの利用に戻ることも少し考えたが、現時点で使い慣れているMovable Typeの利用を継続した方が自分が楽だと思った。Movable Typeの最新版は6ではなく7ではあるが、ここで使い勝手が大幅に変わると、体調がまだ完全に復帰していない今の私では色々としんどい、と考えたので、Movable Type 7ではなく、Movable Type 6最新版へのアップデートを実施した。

Movable Typeのアップデートは簡単だったが、今回、テーマやプラグインは引き継がずに廃棄した。これらについて改ざんされているかどうかを1ファイルずつ確認する気力がなかったからだ。改ざん問題が発生する前に取得したバックアップファイルと比較する方法も考えたが、そのバックアップファイルを古いPCから取り出すのが面倒すぎたし、今回のMovable Typeの脆弱性問題は何年も前から存在する脆弱性問題なのであるから、Movable Type関連ファイルはいったんは全部削除がよい、と考え、テーマとプラグインも廃棄することにした。Movable Type 6のプログラムファイル群は、全て、最新版となり、古いものは何も引き継がないことになったから安心。テーマとプラグインは本当に必要になったら、後日、最新版を入手することとする。